Fiber optik

adalah sebuah kaca murni yang panjang dan tipis serta berdiameter sebesar rambut manusia.

Dan dalam pengunaannya beberapa fiber optik dijadikan satu dalam sebuah tempat yang dinamakan kabel optik dan digunakan untuk mengantarkan data digital yang berupa sinar dalam jarak yang sangat jauh.

Core adalah kaca tipis yang merupakan bagian inti dari fiber optik yang dimana pengiriman sinar dilakukan.

Cladding adalah materi yang mengelilingi inti yang berfungsi memantulkan sinar kembali ke dalam inti(core).

Buffer Coating adalah plastic pelapis yang melindungi fiber dari kerusakan.

Jenis Fiber Optik

1. Single-mode fibers

Mempunyai inti yang kecil (berdiameter 0.00035 inch atau 9 micron) dan berfungsi mengirimkan sinar laser inframerah (panjang gelombang 1300-1550 nanometer)

2. Multi-mode fibers

Mempunyai inti yang lebih besar(berdiameter 0.0025 inch atau 62.5 micron) dan berfungsi mengirimkan sinar laser inframerah (panjang gelombang 850-1300 nanometer)

Cara Kerja Fiber Optik

Sinar dalam fiber optik berjalan melalui inti dengan secara memantul dari cladding, dan hal ini disebut total internal reflection, karena cladding sama sekali tidak menyerap sinar dari inti. Akan tetapi dikarenakan ketidakmurnian kaca sinyal cahaya akan terdegradasi, ketahanan sinyal tergantung pada kemurnian kaca dan panjang gelombang sinyal.

Keuntungan Fiber Optik

Murah : jika dibandingkan dengan kabel tembaga dalam panjang yang sama.

Lebih tipis: mempunyai diameter yang lebih kecil daripada kabel tembaga.

Kapasitas lebih besar.

Sinyal degradasi lebih kecil.

Tidak mudah terbakar : tidak mengalirkan listrik.

Fleksibel.

Sinyal digital.

Bagaimana Fiber Optik Dibuat

Proses ini disebut modified chemical vapor deposition (MCVD).

Silikon dan germanium bereaksi dengan oksigen membentuk SiO2 dan GeO2.

SiO2 dan GeO2 menyatu dan membentuk kaca.

Proses ini dilakukan secara otomatis dan membutuhkan waktu beberapa jam.

Setelah proses pertama selesai preform dimasukkan kedalam fiber drawing tower.

Kemudian dipanaskan 1900-2200 derajat celcius sampai meleleh.

Lelehan tersebut jatuh melewati laser mikrometer sehingga preform membentuk benang.

Dilakukan proses coating dan UV Curing.

Testing the Finished Optical Fiber

Tensile strength: harus mampu menahan 100.000 lb/inch2 atau lebih.

Refractive index profile : menghitung layar untuk pemantulan optik.

Fiber geometry : diameter Core, dimensi cladding, diameter cloating adalah seragam.

Attenuation : menghitung kekuatan sinyal dari berbagai panjang gelombang dan jarak.

Information carrying capacity : bandwith

Chromatic dispersion : penyebaran berbagai panjang gelombang sinar melalui core.

Pengertian SOP

1.Suatu standar/pedoman tertulis yang dipergunakan untuk mendorong dan menggerakkan suatu kelompok untuk mencapai tujuan organisasi.

2.SOP merupakan tatacara atau tahapan yang dibakukan dan yang harus dilalui untuk menyelesaikan suatu proses kerja tertentu.

Tujuan SOP

1.Agar petugas/pegawai menjaga konsistensi dan tingkat kinerja petugas/pegawai atau tim dalam organisasi atau unit kerja.

2.Agar mengetahui dengan jelas peran dan fungsi tiap-tiap posisi dalam organisasi

3.Memperjelas alur tugas, wewenang dan tanggung jawab dari petugas/pegawai terkait.

4.Melindungi organisasi/unit kerja dan petugas/pegawai dari malpraktek atau kesalahan administrasi lainnya.

5.Untuk menghindari kegagalan/kesalahan, keraguan, duplikasi dan inefisiensi

Fungsi :

1.Memperlancar tugas petugas/pegawai atau tim/unit kerja.

2.Sebagai dasar hukum bila terjadi penyimpangan.

3.Mengetahui dengan jelas hambatan-hambatannya dan mudah dilacak.

4.Mengarahkan petugas/pegawai untuk sama-sama disiplin dalam bekerja.

5.Sebagai pedoman dalam melaksanakan pekerjaan rutin.

Kapan SOP diperlukan

1.SOP harus sudah ada sebelum suatu pekerjaan dilakukan

2.SOP digunakan untuk menilai apakah pekerjaan tersebut sudah dilakukan dengan baik atau tidak

3.Uji SOP sebelum dijalankan, lakukan revisi jika ada perubahan langkah kerja yang dapat mempengaruhi lingkungan kerja.

Keuntungan adanya SOP

1.SOP yang baik akan menjadi pedoman bagi pelaksana, menjadi alat komunikasi dan pengawasan dan menjadikan pekerjaan diselesaikan secara konsisten

2.Para pegawai akan lebih memiliki percaya diri dalam bekerja dan tahu apa yang harus dicapai dalam setiap pekerjaan

3.SOP juga bisa dipergunakan sebagai salah satu alat trainning dan bisa digunakan untuk mengukur kinerja pegawai.

Prinsip Desain Sistem Sekuriti

Berbagai tindakan penyerangan terhadap suatu sistem komputer seringkali membuat para administrator kewalahan dan kehabisan akal untuk mendesain suatu sistem yang lebih aman/ secure.

Tampaknya sudah saatnya para administrator meninjau kembali prinsip disain sistem sekuriti yang telah dipublikasikan oleh Jerome Saltzer dan MD. Schroeder sejak tahun 1975.

Prinsip-prinsip tersebut antara lain adalah:

1. Least Privilege

Prinsip ini menyatakan bahwa setiap proses dan user/ pengguna suatu sistem komputer harus beroperasi pada level/ tingkatan terendah yang diperlukan untuk menyelesaikan tugasnya.

Dengan kata lain setiap proses dan user hanya memiliki hak akses yang memang benar-benar dibutuhkan.

Hak akses harus secara eksplisit diminta, ketimbang secara default diberikan.

Tindakan seperti ini dilakukan untuk mengantisipasi kerusakan yang dapat ditimbulkan oleh suatu penyerangan.

2. Economy of Mechanisms

Prinsip ini menyatakan bahwa mekanisme sekuriti dari suatu sistem harus sederhana sehingga dapat diverifikasi dan diimplementasi dengan benar.

Mekanisme tersebut harus merupakan bagian yang tak terpisahkan dari desain sistem secara keseluruhan.

3. Complete Mediation

Prinsip ini menyatakan bahwa setiap akses ke sistem komputer harus dicek ke dalam informasi kontrol akses untuk otorisasi yang tepat.

Hal ini juga berlaku untuk kondisi-kondisi khusus seperti pada saat recovery/ pemeliharaan.

4. Open Design

Prinsip ini menyatakan bahwa mekanisme sekuriti dari suatu sistem harus dapat diinformasikan dengan baik sehingga memungkinkan adanya umpan balik yang dapat diman faatkan untuk perbaikan sistem sekuriti/ keamanan.

Selain itu desain sistem harus bersifat terbuka, artinya jika memiliki source code/ kode sumber maka kode tersebut harus dibuka, dengan maksud untuk meminimalkan kemungkinan adanya hole/ celah keamanan dalam sistem.

5. Separation of Priviledge

Prinsip ini menyatakan bahwa untuk mengakses suatu informasi tertentu seorang user harus memenuhi beberapa persyaratan tertentu.

Hal ini dapat implementasikan dengan menerapkan sistem akses bertingkat, di mana user dibagi dalam beberapa tingkatan dan mempunyai hak akses yang berbeda.

6. Least Common Mechanism

Prinsip ini menyatakan bahwa antar user harus terpisah dalam sistem.

Hal ini juga dapat diimplementasikan dengan sistem akses bertingkat.

7. Psychological Acceptability

Prinsip ini menyatakan bahwa mekanisme pengendalian sistem sekuriti harus mudah digunakan oleh user.

Hal ini dapat dilakukan dengan mengadakan survei mengenai perilaku user yang akan menggunakan sistem.

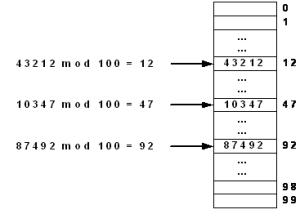

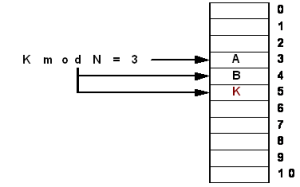

MD5

MD5 (Message-Digest algortihm 5) ialah fungsi hash kriptografik yang digunakan secara luas dengan hash value 128-bit.

Pada standart Internet (RFC 1321), MD5 telah dimanfaatkan secara bermacam-macam pada aplikasi keamanan, dan MD5 juga umum digunakan untuk melakukan pengujian integritas sebuah file.

MD5 di desain oleh Ronald Rivest pada tahun 1991 untuk menggantikan hash function sebelumnya, MD4. Pada tahun 1996, sebuah kecacatan ditemukan dalam desainnya, walau bukan kelemahan fatal, pengguna kriptografi mulai menganjurkan menggunakan algoritma lain, seperti SHA-1 (klaim terbaru menyatakan bahwa SHA-1 juga cacat).

Pada tahun 2004, kecacatan-kecacatan yang lebih serius ditemukan menyebabkan penggunaan algoritma tersebut dalam tujuan untuk keamanan jadi makin dipertanyakan.

Hash-hash MD5

Hash-hash MD5 sepanjang 128-bit (16-byte), yang dikenal juga sebagai ringkasan pesan, secara tipikal ditampilkan dalam bilangan heksadesimal 32-digit.

Berikut ini merupakan contoh pesan ASCII sepanjang 43-byte sebagai masukan dan hash MD5 terkait:

MD5(“The quick brown fox jumps over the lazy dog”) = 9e107d9d372bb6826bd81d3542a419d6

Bahkan perubahan yang kecil pada pesan akan (dengan probabilitas lebih) menghasilkan hash yang benar-benar berbeda, misalnya pada kata “dog”, huruf d diganti menjadi c:

MD5(“The quick brown fox jumps over the lazy cog”) = 1055d3e698d289f2af8663725127bd4b

Hash dari panjang-nol ialah: MD5(“”) = d41d8cd98f00b204e9800998ecf8427e

Pengenalan Sistem Operasi

Sistem operasi adalah program yang bertindak sebagai perantara antara user dengan perangkat keras komputer.

Sistem operasi digunakan untuk mengeksekusi program user dan memudahkan menyelesaikan permasalahan user.

Selain itu dengan adanya sistem operasi membuat sistem komputer nyaman digunakan. Sistem operasi mempunyai tujuan untuk menggunakan perangkat keras komputer secara efisien.

Sistem operasi didefinisikan sebagai :

- Resource allocator, Sistem operasi mengatur dan mengalokasikan sumber daya – sumber daya sistem komputer.

- Program control, Sistem operasi melakukan control eksekusi dari program user dan operasi input output.

- Kernel, Sistem operasi sering disebut kernel, yaitu suatu program yang berjalan sepanjang waktu (selain program aplikasi).

SISTEM MAINFRAME

Sistem operasi pada komputer mainframe sangat sederhana.

Task utama mengirim control secara otomatis dari satu job ke job berikutnya.

Sistem operasi selalu residen di memory yang disebut dengan resident monitor.

SISTEM BATCH MULTIPROGRAM

Pada sistem multiprogramming, sistem operasi harus menyediakan mekanisme untuk manajemen memori, penjadwalan CPU dan manajemen disk.

Sistem operasi multiprogram menyediakan supply untuk I/O routine. Sistem harus dapat mengalokasikan memory untuk beberapa job. Beberapa job yang sudah siap dieksekusi akan dipilih oleh sistem job mana yang akan dieksekusi oleh CPU.

Perangkat apa saja yang diperlukan oleh setiap job juga harus dialokasikan oleh sistem.

SISTEM TIME SHARING

Time sharing atau multitasking adalah pengembangan dari sistem multiprogram.

Beberapa job yang berada pada memory utama dieksekusi oleh CPU secara bergantian.

Sistem time sharing juga disebut dengan sistem komputasi interaktif, dimana sistem komputer menyediakan komunikasi on-line antara user dengan sistem.

SISTEM DESKTOP

Tujuan sistem operasi adalah untuk memaksimalkan utilitas CPU dan peripheral, serta memaksimalkan kenyamanan dan respon user.

SISTEM PARALEL

Sistem paralel atau sistem multiprosessor mempunyai lebih dari satu prosessor yang dapat berkomunikasi, membagi bus, clock dan juga perangkat memory dan peripheral.

Sistem ini disebut sebagai tightly coupled system.

SISTEM TERDISTRIBUSI

Tren sistem komputer saat ini adalah mendistribusikan komputasi diantara beberapa prosessor.

Prosessor berkomunikasi dengan prosessor lain melalui saluran komunikasi, misalnya bus kecepatan tinggi atau saluran telepon.

Sistem ini disebut loosely coupled system atau sistem terdistribusi (distributed system).

SISTEM TERKLASTER

Sistem terklaster (clustered system) adalah pengembangan dari sistem terdistribusi.

Perbedaan sistem terklaster dengan sistem terdistribusi adalah pada sistem terklaster memungkinkan dua atau lebih sistem untuk membagi penyimpan sekunder (storage) bersama-sama.

SISTEM REAL TIME

Salah satu bentuk sistem operasi untuk keperluan khusus adalah sistem real time.

Sistem real time digunakan bila terdapat kebutuhan keteptan waktu pa operasi prosessor atau aliran data sehingga sering digunakan untuk perangkat control pada suatu aplikasi seperti mengontrol percobaan keilmuan, sistem medical imaging, sistem control industri dan beberapa sistem display.

SISTEM HANDHELD

Sistem ini mempunyai memory yang terbatas, prosessor dengan kecepatan rendah dan display screen yang kecil.

KEAMANAN SISTEM OPERASI

Linux

Komponen Arsitektur Keamanan Linux :

1.Account Pemakai (user account)

Keuntungan :

-Kekuasaan dalam satu account yaitu root, sehingga mudah dalam administrasi system.

-Kecerobohan salah satu user tidak berpengaruh kepada system secara keseluruhan.

-Masing-masing user memiliki privacy yang ketat

Macam User :

Root:kontrol system file, user, sumber daya (devices) dan akses jaringan

User:account dengan kekuasaan yang diatur oleh root dalam melakukan aktifitas dalam system.

Group:kumpulan user yang memiliki hak sharing yang sejenis terhadap suatu devices tertentu.

2.Kontrol Akses secara Diskresi (Discretionary Access control)

Discretionary Access control (DAC) adalah metode pembatasan yang ketat, yang meliputi :

-Setiap account memiliki username dan password sendiri.

-Setiap file/device memiliki atribut(read/write/execution) kepemilikan, group, dan user umum.

Perlunya Pro aktif password

Linux menggunakan metode DES (Data Encription Standart) untuk password-nya. User harus di training dalam memilih password yang akan digunakannya agar tidak mudah ditebak dengan program-program crack password dalam ancaman bruto force attack. Dan perlu pula ditambah dengan program Bantu cek keamanan password seperti :

-Passwd: meningkatkan loging dan mengingatkan user jika mengisi password yang mudah ditebak

-Anlpasswd: dapat membuat aturan standar pengisian password seperti batas minimum, gabungan huruf besar dengan huruf kecil, gabungan angka dan huruf dsb

Kontrol akses jaringan (Network Access Control)

Firewall linux : alat pengontrolan akses antar jaringan yang membuat linux dapat memilih host yang berhak / tidak berhak mengaksesnya.

Fungsi Firewall linux :

-Analisa dan filtering paket

Memeriksa paket TCP, lalu diperlakukan dengan kondisi yang sudah ditentukan, contoh paket A lakukan tindakan B.

-Blocking content dan protocol, Bloking isi paket seperti applet java, activeX, Vbscript, Cookies

-Autentikasi koneksi dan enkripsi, Menjalankan enkripsi dalam identitas user, integritas satu session dan melapisi data dengan algoritma enkripsi seperti : DES, triple DES, Blowfish, IPSec, SHA, MD5, IDEA, dsb.

Tipe firewall linux :

-Application-proxy firewall/Application Gateways

Dilakukan pada level aplikasi di layer OSI, system proxy ini meneruskan / membagi paket-paket ke dalam jaringan internal. Contoh : software TIS FWTK (Tursted Information System Firewall Toolkit)

-Network level Firewall, fungsi filter dan bloking paket dilakukan di router. Contoh : TCPWrappers, aplikasinya ada di /usr/sbin/tcpd.

Enkripsi (encryption)

Penerapan Enkripsi di linux :

-Enkripsi password ? menggunakan DES ( Data Encryption Standard )

-Enkripsi komunikasi data :

1.Secure Shell (SSH) ? Program yang melakukan loging terhadap komputer lain dalam jaringan, mengeksekusi perintah lewat mesin secara remote dan memindahkan file dari satu mesin ke mesin lainnya. Enkripsi dalam bentuk Blowfish, IDEA, RSA, Triple DES. Isi SSH Suite :

+scp (secure shell copy) ? mengamankan penggandaan data

+ssh (secure shell client) ? model client ssh seperti telnet terenkripsi.

+ssh-agent otentikasi lewat jaringan dengan model RSA.

+sshd (secure shell server) ? di port 22

+ssh-keygen ? pembuat kunci (key generator) untuk ssh

Konfigurasi dilakukan di :

+/etc/sshd_config (file konfigurasi server)

+/etc/ssh_config (file konfigurasi client)

2.Secure socket Layer (SSL) ? mengenkripsi data yang dikirimkan lewat port http.

Konfigurasi dilakukan di : web server APACHE dengan ditambah PATCH SSL.

Logging

Def : Prosedur dari Sistem Operasi atau aplikasi merekam setiap kejadian dan menyimpan rekaman tersebut untuk dapat dianalisa.

Semua file log linux disimpan di directory /var/log, antara lain :

-Lastlog : rekaman user login terakhir kali

-last : rekaman user yang pernah login dengan mencarinya pada file /var/log/wtmp

-xferlog : rekaman informasi login di ftp daemon berupa data wktu akses, durasi transfer file, ip dan dns host yang mengakses, jumlah/nama file, tipe transfer(binary/ASCII), arah transfer(incoming/outgoing), modus akses(anonymous/guest/user resmi), nama/id/layanan user dan metode otentikasi.

-Access_log : rekaman layanan http / webserver.

-Error_log : rekaman pesan kesalahan atas service http / webserver berupa data jam dan waktu, tipe/alasan kesalahan

-Messages : rekaman kejadian pada kernel ditangani oleh dua daemon :

++Syslog merekam semua program yang dijalankan, konfigurasi pada syslog.conf

++Klog menerima dan merekam semua pesan kernel

Deteksi Penyusupan (Intrusion Detection)

Def : aktivitas mendeteksi penyusupan secara cepat dengan menggunakan program khusus secara otomatis yang disebut Intrusion Detection System

Tipe dasar IDS :

+Ruled based system : mencatat lalu lintas data jika sesuai dengan database dari tanda penyusupan yang telah dikenal, maka langsung dikategorikan penyusupan. Pendekatan Ruled based system :

++Preemptory (pencegahan) ; IDS akan memperhatikan semua lalu lintas jaringan, dan langsung bertindak jika dicurigai ada penyusupan.

++Reactionary (reaksi) ; IDS hanya mengamati file log saja.

+Adaptive system : penerapan expert system dalam mengamati lalu lintas jaringan.

Program IDS :

-Chkwtmp : program pengecekan terhadap entry kosong

-Tcplogd : program pendeteksi stealth scan (scanning yang dilakukan tanpa membuat sesi tcp)

-Host entry : program pendeteksi login anomaly (perilaku aneh) ? bizarre behaviour (perilaku aneh), time anomalies (anomaly waktu), local anomaly.

Windows NT

Komponen Arsitektur Keamanan NT :

1. Adminisrasi User dan Group

Jenis Account User :

•Administrator

•Guest

•User

Jenis Account Gorup :

•Administrator

•Guest

•User

•Operator back-up

•Power user

•Operator server

•Operator account

•Operator printer

Hak User / Grup :

•Hak basic : acces computer from network, back-up files/directory, change system time, logon locally, manage auditing and security, log (event viewer), restore files and directory, shutdown system, take ownership files or other object, dll.

•Hak advance : access service and kernel untuk kebutuhan pengembangan system.

2. Keamanan untuk system File

A. NTFS :

•Cepat dalam operasi standar file (read – write – search)

•Terdapat system file recovery, access control dan permission.

•Memandang obyek sebagai kumpulan atribut, termasuk permission access.

B. Proteksi untuk integritas data

Transaction logging : merupakan system file yang dapat di-recovery untuk dapat mencatat semua perubahan terakhir pada directory dan file secara otomatis.

•Jika transaksi system berhasil NT akan melakukan pembaharuan pada file.

•Jika transaksi gagal, NT akan melalui :

•Tahap analisis : mengukur kerusakan dan menentukan lokasi cluster yang harus diperbarui per informasi dalam file log.

•Tahap redo : melakukan semua tahapan transaksi yang dicatat pada titik periksa terakhir

•Tahap undo : mengembalikan ke kondisi semula untuk semua transaksi yang belum selesai dikerjakan.

Sector sparing : Teknik dynamic data recovery yang hanya terdapat pada disk SCSI dengan cara memanfaatkan teknologi fault-tolerant volume untuk membuat duplikat data dari sector yang mengalami error. Metodenya adalah dengan merekalkulasi dari stripe set with parity atau dengan membaca sector dari mirror drive dan menulis data tersebut ke sektor baru.

Cluster remapping : Jika ada kegagalan dalam transaksi I/O pada disk , secara otomatis akan mencari cluster baru yang tidak rusak, lalu menandai alamat cluster yang mengandung bad sector tersebut.

C. Fault tolerance : Kemampuan untuk menyediakan redudansi data secara realtime yang akan memberikan tindakan penyelamatan bila terjadi kegagalan perangkat keras, korupsi perangkat lunak dan kemungkinan masalah lainnya.

Teknologinya disebut RAID (Redudant Arrays of inexpensive Disk) : sebuah array disk dimana dalam sebuah media penyimpanan terdapat informasi redudan tentang data yang disimpan di sisa media tersebut.

Kelebihan RAID :

•Meningkatkan kinerja I/O

•meningkatkan reabilitas media penyimpanan

Ada 2 bentuk fault tolerance :

1.Disk mirroring (RAID 1) : meliputi penulisan data secara simultan kedua media penyimpanan yang secara fisik terpisah.

2.Disk stripping dengan Parity (RAID 5) : data ditulis dalam strip-strip lewat satu array disk yang didalam strip-strip tersebut terdapat informasi parity yang dapat digunakan untuk meregenerasi data apabila salah satu disk device dalam strip set mengalami kegagalan.

3. Model Keamanan Windows NT

Dibuat dari beberapa komponen yang bekerja secara bersama-sama untuk memberikan keamanan logon dan access control list (ACL) dalam NT :

•LSA (Local security Authority) : menjamin user memiliki hak untuk mengakses system. Inti keamanan yang menciptakan akses token, mengadministrasi kebijakan keamanan local dan memberikan layanan otentikasi user.

•Proses logon : menerima permintaan logon dari user (logon interaktif dan logon remote), menanti masukan username dan password yang benar. Dibantu oleh Netlogon service.

•Security Account Manager (SAM) : dikenal juga sebagai directory service database, yang memelihara database untuk account user dan memberikan layan validasi untuk proses LSA.

•Security Reference Monitor (SRM) : memeriksa status izin user dalam mengakses, dan hak user untuk memanipulasi obyek serta membuat pesan-pesan audit.

4. Keamanan Sumber daya lokal

Obyek dalam NT [file, folder (directory), proses, thread, share dan device], masing-masing akan dilengkapi dengan Obyek Security Descriptor yang terdiri dari :

•Security ID Owner : menunjukkan user/grup yang memiliki obyek tersebut, yang memiliki kekuasaan untuk mengubah akses permission terhadap obyek tersebut.

•Security ID group : digunakan oleh subsistem POSIX saja.

•Discretionary ACL (Access Control List) : identifikasi user dan grup yang diperbolehkan / ditolak dalam mengakses, dikendalikan oleh pemilik obyek.

•System ACL : mengendalikan pesan auditing yang dibangkitkan oleh system, dikendalikan oleh administrator keamanan jaringan.

5. Keamanan Jaringan

Jenis Keamanan Jaringan Windows NT :

•Model keamanan user level : account user akan mendapatkan akses untuk pemakaian bersama dengan menciptakan share atas directory atau printer.

Keunggulan : kemampuan untuk memberikan user tertentu akses ke sumberdaya yang di-share dan menentukan jenis akses apa yang diberikan.

Kelemahan : proses setup yang kompleks karena administrator harus memberitahu setiap user dan menjaga policy system keamanan tetap dapat dibawah kendalinya dengan baik.

•Model keamanan Share level : dikaitkan dengan jaringan peer to peer, dimana user manapun membagi sumber daya dan memutuskan apakaha diperlukan password untuk suatu akses tertentu.

Keuntungan : kesederhanaannya yang membuat keamanan share-level tidak membutuhkan account user untuk mendapatkan akses.

Kelemahan : sekali izin akses / password diberikan, tidak ada kendali atas siap yang menakses sumber daya.

Cara NT menangani keamanan jaringan :

1.Memberikan permission :

•Permission NTFS local

•Permission shere

2.Keamanan RAS (Remote Access Server)

Melakukan remote access user menggunakan dial-up :

•Otentikasi user name dan password yang valid dengan dial-in permission.

•Callback security : pengecekan nomor telepon yang valid.

•Auditing : menggunakan auditing trails untuk melacak ke/dari siapa, kapan user memiliki akses ke server dan sumberdaya apa yang diakses.

3.Pengamanan Layanan internet :

•Firewall terbatas pada Internet Information server (IIS).

•Menginstal tambahan proxy seperti Microsoft Proxy server.

4.Share administrative :memungkin administrator mendapatkan akses ke server windows NT atau workstation melalui jaringan

6. Keamanan pada printer

Dilakukan dengan mensetting properties printer :

1.Menentukan permission : full control, Manage document, print

2.Biasanya susunan permission pada NT defaulut :

•Adminstrator – full control

•Owner – Manage document

•Semua user – print

3.Mengontrol print job, terdiri dari :

•Setting waktu cetak

•Prioritas

•Notifikasi (orang yang perlu diberi peringatan)

4.Set auditing information

7. Keamanan Registry

Tools yang disediakan dalam pengaksesan registry :

•System policy editor : mengontrol akses terhadap registry editor, memungkinkan administrator mengedit dan memodifikasi value tertentu dalam registry dengan berbasis grafis.

•Registry editor (regedit32.exe) : tools untuk melakukan edit dan modifikasi value dalam registry.

•Windows NT Diagnostics (winmsd.exe) : memungkinkan user melihat setting isi registry dan valuenya tanpa harus masuk ke registry editor sendiri.

Tools backup untuk registry yaitu :

•Regback.exe memanfaatkan command line / remote session untuk membackupr registry.

•ntbackup.exe : otomatisasi backup HANYA pada Tape drive, termasuk sebuah kopi dari file backup registry local.

•Emergency Repair Disk (rdisk.exe) : memback-up hive system dan software dalam registry.

8. Audit dan Pencatatan Log

•Pencatatan logon dan logoff termasuk pencatatan dalam multi entry login

•Object access (pencatatan akses obyek dan file)

•Privilege Use (paencatatan pemakaian hak user)

•Account Management (manajemen user dan group)

•Policy change (Pencatatan perubahan kebijakan keamanan)

•System event (pencatatan proses restart, shutdown dan pesan system)

•Detailed tracking (pencatatan proses dalam system secara detail)

Pengenalan Firewall

Firewall merupakan sebuah perangkat yang diletakkan antara Internet dengan jaringan internal.

Informasi yang keluar atau masuk harus melalui firewall ini.

Tujuan utama dari firewall adalah untuk menjaga agar akses (ke dalam maupun ke luar) dari orang yang tidak berwenang (unauthorized access) tidak dapat dilakukan.

Konfigurasi dari firewall bergantung kepada kebijaksanaan (policy) dari organisasi yang bersangkutan.

Firewall merupakan alat untuk mengimplementasikan kebijakan security (security policy).

Sedangkan kebijakan security, dibuat berdasarkan perimbangan antara fasilitas yang disediakan dengan implikasi security-nya.

Semakin ketat kebijakan security, semakin kompleks konfigurasi layanan informasi atau semakin sedikit fasilitas yang tersedia di jaringan.

Sebaliknya, dengan semakin banyak fasilitas yang tersedia atau sedemikian sederhananya konfigurasi yang diterapkan, maka semakin mudah orang orang ‘usil‘ dari luar masuk kedalam sistem (akibat langsung dari lemahnya kebijakan security).

Firewall bekerja dengan mengamati paket IP (Internet Protocol) yang melewatinya.

Berdasarkan konfigurasi dari firewall maka akses dapat diatur berdasarkan IP address, port, dan arah informasi.

Detail dari konfigurasi bergantung kepada masing-masing firewall.

Firewall dapat berupa sebuah perangkat keras yang sudah dilengkapi dengan perangkat lunak tertentu, sehingga pemakai (administrator) tinggal melakukan konfigurasi dari firewall tersebut.

Firewall juga dapat berupa perangkat lunak yang ditambahkan kepada sebuah server (baik UNIX maupun Windows NT), yang dikonfigurasi menjadi firewall.

Firewall pada dasarnya dapat dikategorikan menjadi 2 berdasarkan cara fungsi kerjanya (keduanya dapat dilakukan pada sebuah perangkat komputer (device) atau dilakukan secara terpisah), yaitu :

1. Fungsi filtering

Firewall bekerja pada level jaringan (network-level firewall) biasa disebut packet filter.

Firewall tipe ini biasanya berupa router yang melakukan fungsi packet filtering berdasarkan parameter-parameter tertentu : alamat sumber, protokol, nomor port dan isi.

Dari membandingkan informasi yang diperoleh pada paket-paket trafik dengan kebijaksanaan yang ada pada tabel akses, maka tindakan yang diberlakukan adalah :

* Melewatkan paket data ke tujuannya (client atau server)

*Memblok paket data

2. Fungsi proxy

Firewall pada level aplikasi (application level gateway) ini berfungsi sebagai penghubung antara komputer client dengan jaringan luar.

Pada koneksinya, paket-paket IP tidak pernah diteruskan secara langsung, namun ditranslasi dan diwakilkan oleh gateway aplikasi tersebut yang berfungsi sebagai saluran dan penterjemah dan menggantikan fungsi client.

Proxy akan merelai semua request dari client kepada server yang sesungguhnya, kemudian merelai balik semua hasil response real server kepada client kembali.

Ditengah proses di atas, maka proxy server berkesempatan untuk melakukan pembatasan “relai” berdasarkan tabel akses yang sudah dibuat.

Fungsi proxy dapat dilakukan oleh berbagai software tergantung kepada jenis proxy yang dibutuhkan, misalnya web proxy, rlogin proxy, ftp proxy dan seterusnya.

Di sisi client sering kali dibutuhkan software tertentu agar dapat menggunakan proxy server ini, seperti misalnya dengan menggunakan SOCKS.

Beberapa perangkat lunak berbasis UNIX untuk proxy antara lain: Socks (proxy server oleh NEC Network Systems Labs), Squid (web proxy server).

login : Proses memasuki sistem proses ini disebut juga dengan outentifikasi pemakai (username)

Username : Tingkatan hak akses untuk pemakai komputer